Services de conseil en

Sécurité de l’information & Cybersécurité

Une offre modulable, adaptée à votre maturité, à vos priorités métiers et à vos exigences réglementaires.

« Des certifications internationales de référence soutenant une approche de conseil, pragmatique et opérationnelle, pour structurer, piloter et faire évoluer durablement la cybersécurité des organisations en cohérence avec le contexte métier . »

Des services à la carte

Je vous propose différents services conçus pour renforcer votre posture de sécurité de l’information

et disposer d’un programme robuste et adaptée à votre besoin.

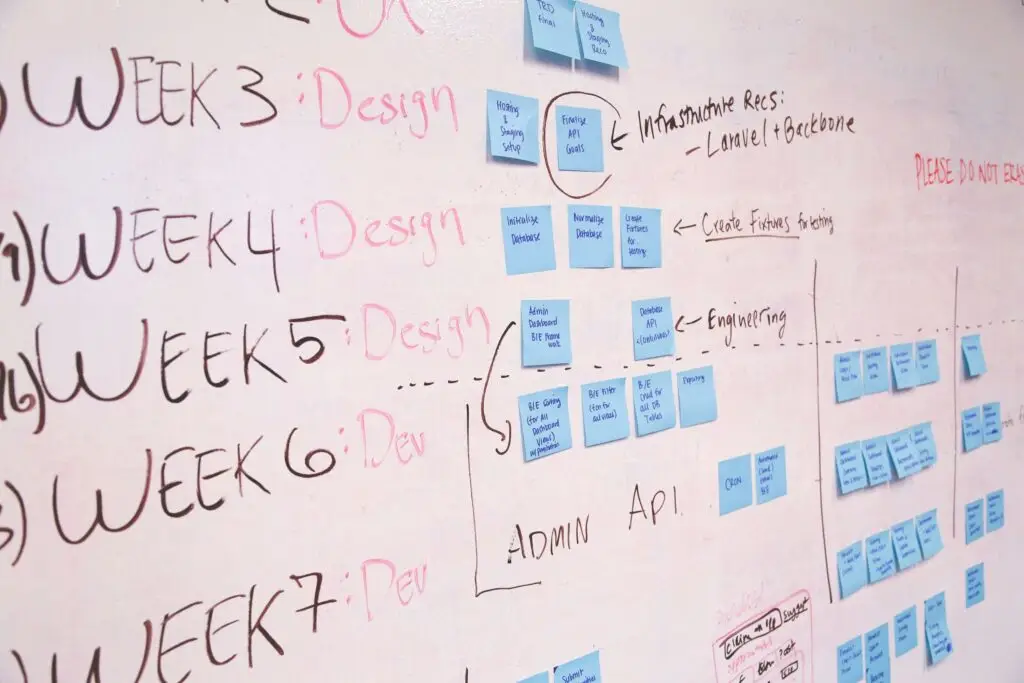

Stratégie & Gouvernance

Alignement avec les enjeux business et planification stratégique du programme SMSi avec suivi et reporting.

Structure organisationnelle, rôles et responsabilités, feuille de route SSI, socle documentaire, priorisation budgétaire, communication, comités cyber et reporting COMEX, …

Management & Pilotage

Pilotage des équipes GRC & SecOps et direction des projets cyber à fort enjeu : SOC (SIEM/SOAR/IA), EDR, IAM, CSPM, NAC, MAM, …

Structuration du portefeuille projets, gestion des budgets, pilotage des équipes (internes, prestataires, fournisseurs, …), Mesure du TCO, Coût bénéfice, …

Risques & Conformité

Gestion des risques (ISRM) et accompagnement vers une conformité intégrée à l’échelle globale (Processus business).

Cartographie des risques (Appréciation, traitement & communication), Revue des risques, ISP, audits, mise en conformité et suivi du plan de remédiation, …

Sécurité Opérationnelle

Déploiement et exploitation des dispositifs de sécurité (protéger, détecter, répondre « IRP ») en cohérence avec les enjeux métiers pour la Cyber Résilience

MCO & MCS des outils, Gestion des incidents, Sécurité périmétrique, Sécurité des infrastructures, Sécurité des terminaux, IAM / PAM , sécurité cloud, …

Sensibilisation Cyber

Création d’une stratégie de sensibilisation adaptée à la culture de l’entreprise, à la typologie et maturité des collaborateurs.

e-learning, brochures, affiches, emails, campagnes ciblées, Sessions CODIR, plénière, évènement en ligne, indicateurs de suivi, d’adoption et de progrès, …

Des projets cyber à 360°

Sécurité opérationnelle

- Déploiement SOC managé : Détection des menaces 24/7, visibilité centralisée et réduction du risque cyber sans complexité opérationnelle.

- Migration vers SOC SaaS nouvelle génération (SIEM, SOAR, IA) : Optimisation du budget, amélioration de la détection, de l’enrichissement et de l’automatisation des réponses.

- Centralisation des logs applicatifs : Exploitation durable des journaux pour L’équipe infra, Resp d’application & la SSI sur des environnements historiques.

Sécurité des terminaux

- Remplacement d’EPP traditionnel par un EDR nouvelle génération : Protection avancée des actifs avec une détection proactive et une réponse rapide.

- Chiffrement des postes mobile : Protection des données et limitation de l’impact des pertes, vols ou compromissions.

- Patch Management : Gestion centralisée des correctifs pour diminuer la surface d’attaque et renforcer la résilience.

- Sécurisation des usages mobiles : Mise en œuvre d’une stratégie MAM pour protéger les données d’entreprise sans contraindre les utilisateurs.

Gestion des vulnérabilités

- Réduction continue de la surface d’attaque : Déploiement d’une solution de vuln management et mise en place d’un processus opérationnel complet de découverte, scan, priorisation et remédiation.

- Maîtrise de l’exposition externe : Surveillance continue des actifs exposés via des scans externes (Cyberwatch, SecurityScorecard, Shodan, …).

- Mise en œuvre de programmes de Bug Bounty : identifier des failles réelles dans des conditions proches de l’attaque sur des environnement critiques et exposés.

- Anticipation des menaces émergentes : Souscription CTI pour superviser l’exposition de l’entreprise (Surfaceweb & Darkweb) et contextualiser et aligner la défense sur les menaces pour prioriser les actions.

Gouvernance & Management

- Pilotage centralisé de la cybersécurité : Solution Saas de gouvernance centralisée pour le suivi des actions, des projets, des résultats de PenTest, la gestion des dérogations et le pilotage.

- Automatisation des KPI : Centralisation des métriques et production de KPIs adapter à chaque niveau de décision (opérationnels, managériaux et COMEX).

- Processus ISP plus efficace et intégré au métier : Optimisation du budget de réalisation, réduction des délais de traitement, meilleure intégration dans les projets, vision consolidée, ….

- Socle documentaire clair, cohérent et exploitable : Revue et structuration de la documentation SSI (PSSI, directives, chartes, …) pour renforcer la conformité et l’appropriation par les équipes.

Sécurité périmétrique

- Confinement des attaques et protection des actifs critiques : Cloisonnement réseau des environnements sensibles (DC, siège, …) pour limiter les mouvements latéraux et préserver les fonctions vitales.

- Confinement des attaques et limitation de la propagation : micro-segmentation des postes de travail pour empêcher les mouvements latéraux et contenir les incidents.

- Sécurisation des interconnexions et du SD-WAN : Authentification forte par certificats et contrôle des accès pour garantir l’intégrité des flux réseau (SSO).

- Détection et blocage des attaques réseau : Déploiement d’IDS/IPS et de pot de miel pour identifier et stopper les tentatives d’intrusion en temps réel.

- Contrôle des usages Internet et des flux applicatifs : Migration vers une solution interne de protection des accès web via proxy et filtrage applicatif.

- Maîtrise des accès au réseau : Déploiement du NAC pour contrôler les équipements connectés et appliquer des politiques de sécurité dynamiques (mise en quarantaine).

- Protection des applications exposées : Activation du WAF pour bloquer les attaques applicatives et garantir la disponibilité des services exposés.

Sécurité de l’Active Directory

- Réduction du risque de compromission de l’annuaire AD : Surveillance continue de la conformité Active Directory et détection des faiblesses critiques pour prévenir les attaques (compromission globale, …).

- Durcissement des identités et des privilèges : Mise en œuvre de modèles d’administration sécurisés (Silo T0, GPO de durcissement, contrôle des accès et des mots de passe) pour limiter l’escalade de privilèges et les mauvaises pratiques.

- Contrôle strict des accès à privilèges : Sécurisation des comptes administrateurs Windows et Linux pour limiter les impacts en cas de compromission.

- Protection des services DNS et détection des exfiltrations : Supervision avancée des usages DNS afin d’identifier les comportements anormaux et les tentatives de fuite de données.

- Réduction de l’obsolescence par une approche risque : Priorisation et traitement des composants obsolètes selon leur impact réel sur le risque cyber.

- Gestion des accès orientée métier et données : Automatisation des droits d’accès aux données/partages par les responsables métiers afin de réduire les abus et accélérer les cycles de validation.

- Sécurisation des communications et des accès externes : Protection de la messagerie, des accès partenaires et des environnements distants pour limiter les vecteurs d’attaque les plus exploités.

- Modernisation des infrastructures de confiance : Mise à niveau et sécurisation des services PKI.

- Protection des données sensibles : Classification et DLP pour réduire les risques de fuite d’information et renforcer la conformité.

- Sécurisation des environnements cloud et des comptes sensibles : Durcissement de Microsoft 365 et supervision renforcée des comptes VIP à haut risque.

Témoignages

« … et j’ai apprécié son sérieux, sa proactivité, et la profondeur de ses compétences, aussi bien en cybersécurité technique qu’en GRC. »

Z.D, Commercial cyber

« … il a su instaurer une ambiance positive et motivante au sein du service. Humain, à l’écoute et bienveillant, il donne envie de se dépasser et de donner le meilleur … »

D.C, Responsable sécurité opérationnelle

« J’ai eu la chance de travailler en tant que membre de son équipe SECOPS, et je peux affirmer qu’il fait partie des meilleurs profils que j’ai croisés dans le domaine. »

M.Z, Expert cyber

Expertise

– Stratégie & Gouvernance

– Management & Pilotage

– Risques & Conformité

– Sécurité Opérationnelle

– Sensibilisation Cyber

GOUVERNISK

Société de conseil spécialisée en sécurité de l’information.

Nous accompagnons les entreprises dans la maîtrise de leurs risques numériques, en intégrant la sécurité au cœur de leur stratégie business.

Liens

Horaires

– Lundi – Vendredi

9:00 – 18:00 PM

– Samedi et Dimanche

Au besoin